Bin Extrakce Šifrovacího klíče

Bin Extrakce Šifrovacího klíče

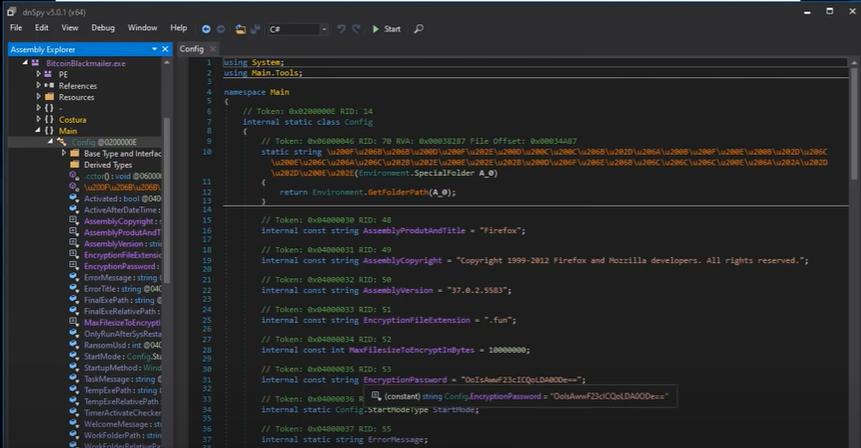

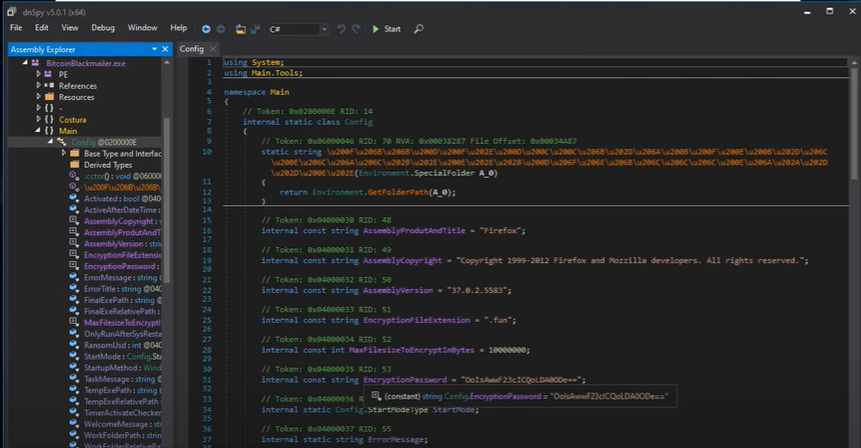

U některých typů Ramsomware je možné získat šifrovací klíč na stroji na kterém je ramsomware process stále v běhu a to několika metodami. První metodou je dekompilace ramsomware binárního souboru za pomoci zpětného inženýringu. S pomocí vhodného software, v našem případě použijeme software dnSpy.

Jak je na obrázku patrné zdroják se skládá z vícero souborů, než jenom jednoho a nedílnou součásti ramsomware bývá i konfigurační soubor (podle vzorků na gitu a podobně). Je možné, že je v binárce hardcodovaný i klíč s jehož pomocí následně můžeme decryptaci provést.

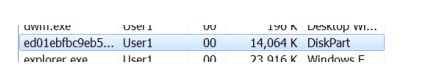

Nejprve bu pravděpodobně nutné identifikovat ransomware process, tento postup naleznete v tomto článku na blogu.